A differenza di quel che spesso si pensa, un cyber-attacco non ha come unico obiettivo quello di violare un segreto (confidenzialità) o di danneggiare i dati di un sistema (integralità), ma anche quello di compromettere la capacità di poter offrire, o di poter usufruire, di un servizio. Un attacco del tipo “Denial of Service” (conosciuto anche come DoS) ha come obiettivo quello di compromettere la disponibilità di un servizio.

I servizi online ai quali abbiamo accesso ogni giorno, sia da computer che da smartphone, hanno dietro un’infrastruttura formata da reti di computer potenti quanto basta per poter garantire diversi accessi a qualsiasi tipo di servizio del quale noi volessimo usufruire.

Esattamente come i nostri computer di casa, per permetterci di accedere a social-network, quotidiani online, email o video in streaming, quello di cui hanno bisogno è la potenza di calcolo (CPU), la memoria di calcolo (RAM), la memoria fisica per gestire i dati (Hard-Disk) e un accesso ad Internet.

Ovviamente, più il servizio offerto è sofisticato, maggiori saranno le risorse necessarie. Ciò significa che un semplice sito web di poche pagine, avrà probabilmente bisogno di meno risorse rispetto ad un sito che offre in streaming eventi sportivi.

Il semplice accesso di un utente comincerà a consumare piano piano le risorse del sistema e, più utenti si collegheranno alla stessa pagina, più questa pagina verrà percepita come lenta da tutti gli altri utenti del sistema. Un esempio eclatante risale a marzo 2020 quando il sito dell’INPS è stato inaccessibile per alcuni giorni a causa delle numerose richieste effettuate per richiedere il bonus da 600 euro, previsto dal decreto Cura Italia, per coloro che erano stati costretti ad interrompere la propria attività a causa dell’emergenza Coronavirus.

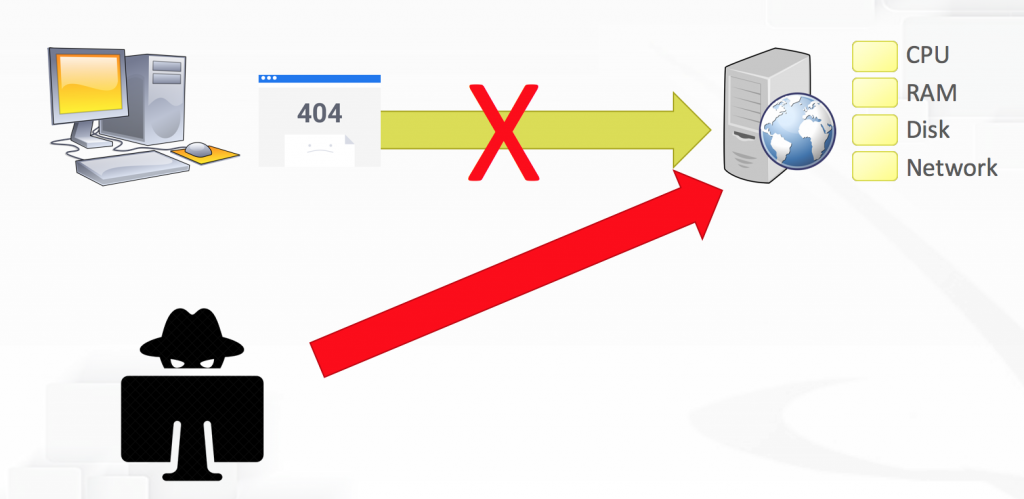

Un attaccante potrebbe decidere di danneggiare un sito o un servizio online creando in maniera artificiale delle connessioni verso i server ospitanti. I gestori del servizio normalmente hanno due diverse scelte da fare quando il traffico è troppo elevato:

Qualsiasi sia la scelta del gestore del servizio, l’attaccante cercherà di monopolizzare l’accesso alle risorse per danneggiare gli altri utenti connessi, o per impedire di creare nuove connessioni.

Nel caso in cui l’attaccante usi una sola sorgente di connessione (ad esempio la stessa linea telefonica), per il gestore del servizio sarà facile rimediare al danno: gli basterà bloccare l’indirizzo IP sorgente, ed in pochi minuti tutto tornerà alla normalità.

Un attacco DoS moderno, chiamato Distributed Denial of Service (DDoS), viene solitamente effettuato coinvolgendo altri attori ignari, i quali avrebbero i propri sistemi compromessi dagli attaccanti in maniera tale da poter essere usati a piacimento dall’attaccante per poter attaccare la vittima nel momento opportuno. Questi computer, o reti di computer, vengono chiamati Zombie.

Uno Zombie potrebbe essere sia una persona che ha scaricato una versione pirata di un software, o di un gioco, trovata online (il quale conterrebbe al suo interno un Cavallo di Troia) oppure potrebbe essere una persona che non ha installato appropriatamente gli aggiornamenti di Windows o di qualche altro software.

Nel momento in cui l’attaccante deciderà di sferrare l’attacco, la vittima vedrà arrivare verso di sé numerose connessioni da qualsiasi parte del pianeta. Questo renderà impossibile potersi difendere, l’unica soluzione sarà quella di attendere oppure riavviare i sistemi.

Sebbene questo tipo di attacco possa sembrare meno importante di un attacco legato ad una violazione di dati, provate ad immaginare cosa potrebbe accadere se una rete che trasmette un evento a pagamento, come una finale di calcio, dovesse diventare magicamente inaccessibile. Non si dovrebbero rimborsare solamente tutti gli spettatori paganti, bensì anche tutti gli sponsor.

Un altro attacco critico sarebbe quello nei confronti di un sistema di e-banking. Provate ad immaginare l’effetto che questo tipo di attacco potrebbe avere nei confronti di una banca: ad esempio i clienti potrebbero non vedersi accreditato un pagamento che aspettavano da giorni, innescando una conseguente catena di problemi legati al mancato pagamento di una rata di un finanziamento o del mutuo, o semplicemente una carta di credito potrebbe non venire riconosciuta dai sistemi remoti proprio nel momento in cui state per effettuare un pagamento. La reazione immediata di un cliente sarebbe quella di voler cambiare banca al più presto, senza domandarsi il motivo per il quale tutto ciò sia accaduto.

Sebbene esistano delle tecniche per aggirare questi attacchi, l’infrastruttura di rete che utilizziamo oggi (IPv4) si basa ancora su protocolli progettati negli anni ’70, periodo nel quale non si pensava che Internet potesse raggiungere i livelli tecnologici attuali e soprattutto non ci si aspettava un tale sviluppo della criminalità online.

Con l’adozione di nuovi protocolli quali IPv6, molti di questi problemi verranno risolti, ma ci vorranno ancora degli anni.

Mauro Verderosa